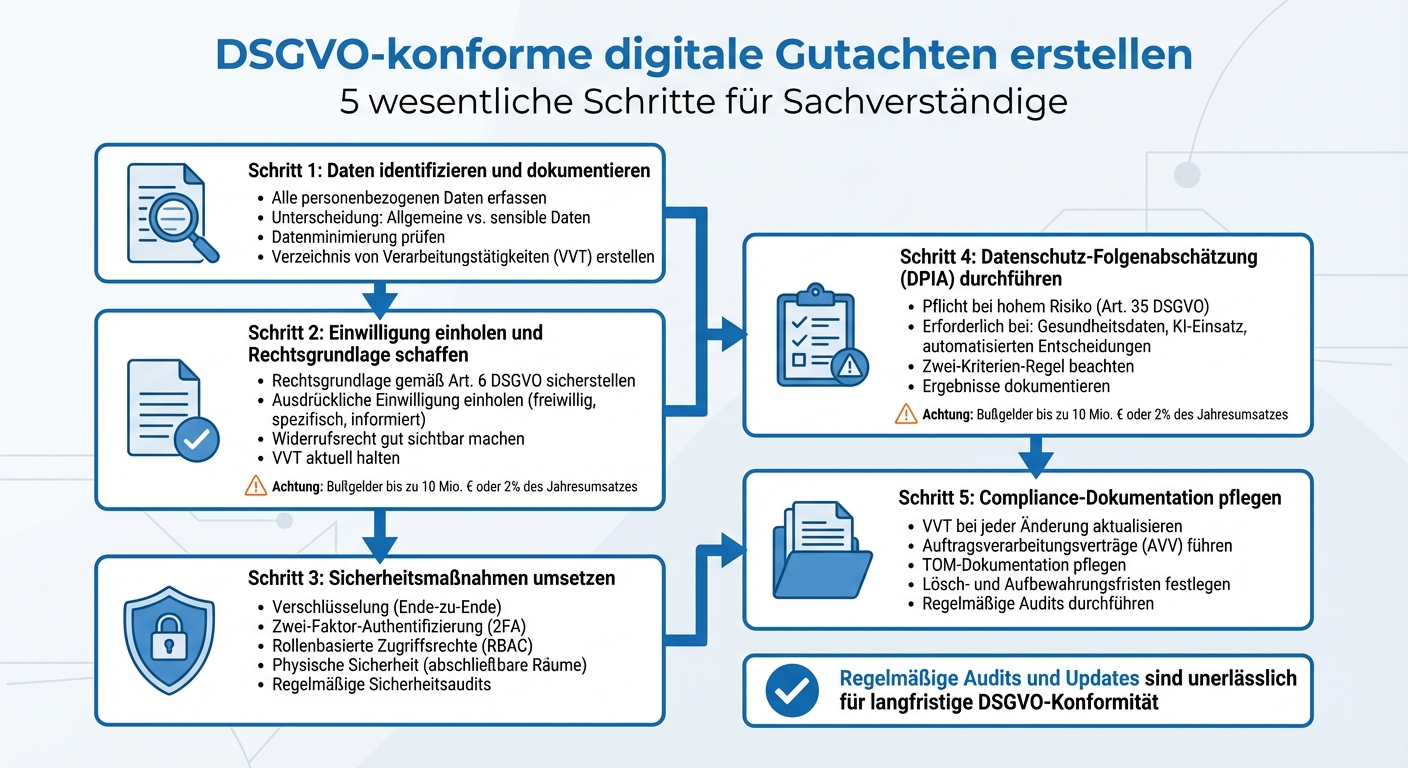

Digitale Gutachten müssen DSGVO-konform sein, um Bußgelder und Vertrauensverlust zu vermeiden. Hier sind die wichtigsten Schritte:

- Daten identifizieren und dokumentieren: Erfassen Sie alle personenbezogenen und sensiblen Daten. Prüfen Sie, ob diese wirklich notwendig sind, und minimieren Sie die Datenerhebung.

- Rechtsgrundlage und Einwilligung: Stellen Sie sicher, dass jede Verarbeitung rechtlich abgesichert ist (z. B. durch Einwilligung oder Vertragserfüllung). Einfache Ablehnungsoptionen sind Pflicht.

- Sicherheitsmaßnahmen: Implementieren Sie technische und organisatorische Maßnahmen wie Verschlüsselung, Zugriffskontrollen und regelmäßige Audits.

- Datenschutz-Folgenabschätzung (DPIA): Führen Sie eine DPIA durch, wenn ein hohes Risiko besteht, z. B. bei sensiblen Daten oder KI-Einsatz.

- Compliance-Dokumentation: Halten Sie ein Verzeichnis der Verarbeitungstätigkeiten (VVT) aktuell, dokumentieren Sie Einwilligungen und setzen Sie Löschfristen.

Tipp: Regelmäßige Audits und Updates der Prozesse sind unerlässlich, um langfristig DSGVO-konform zu bleiben.

5 Schritte zur DSGVO-konformen Erstellung digitaler Gutachten

Schritt 1: Alle Datentypen identifizieren und dokumentieren

Um den Gutachtenprozess DSGVO-konform zu gestalten, ist es entscheidend, alle personenbezogenen Daten zu erfassen, die verarbeitet werden. Sachverständige müssen genau wissen, welche Informationen gesammelt werden – von Kontaktdaten bis hin zu Schadensfotos. Ohne diese systematische Übersicht ist eine rechtssichere Dokumentation nicht möglich. Diese Erfassung bildet die Grundlage für alle weiteren Maßnahmen im Rahmen der DSGVO.

„Identifizieren Sie zunächst präzise, welche personenbezogenen Daten verarbeitet werden und definieren Sie klare Zwecke für diese Verarbeitung." – Giel-Rechtsanwalt.de

Ein wichtiger Schritt ist die Unterscheidung zwischen allgemeinen und sensiblen Daten.

Personenbezogene Daten vs. sensible Daten

Die DSGVO unterscheidet zwischen allgemeinen personenbezogenen Daten (Art. 4) und besonderen Kategorien personenbezogener Daten (Art. 9). Beispiele für allgemeine Daten sind:

- Namen, Adressen, Telefonnummern, E-Mail-Adressen

- Wirtschaftliche Daten wie Bankverbindungen, Versicherungsinformationen oder Bonitätsauskünfte

Sensible Daten, die unter strengere Schutzvorgaben fallen, umfassen Gesundheitsdaten, politische Ansichten oder Informationen über strafrechtliche Verurteilungen (Art. 10). Wenn solche Daten verarbeitet werden – beispielsweise bei medizinischen Gutachten oder Personenschäden –, ist eine ausdrückliche Einwilligung oder eine andere Rechtsgrundlage gemäß Art. 9 DSGVO erforderlich.

Nach der Kategorisierung dieser Daten müssen konkrete Maßnahmen zur Datenminimierung umgesetzt werden.

Erforderlichkeit der Daten prüfen

Für jeden erfassten Datenpunkt muss der konkrete Zweck dokumentiert werden. Das Prinzip der Datenminimierung verlangt, dass nur die Informationen gesammelt werden, die für die Erstellung des Gutachtens tatsächlich notwendig sind. Jedes Datenfeld sollte daraufhin überprüft werden, ob es für die Bewertung des Schadens relevant ist.

Ein Beispiel für gelungene Datenminimierung bietet die Corona-Warn-App, die durch die frühzeitige Integration hoher Datenschutzstandards überzeugte.

Erstellen Sie eine vollständige Übersicht aller Datentypen, ordnen Sie diese dem Verzeichnis von Verarbeitungstätigkeiten (VVT) gemäß Art. 30 DSGVO zu und legen Sie klare Löschfristen fest.

Schritt 2: Einwilligung einholen und Rechtsgrundlage schaffen

Nachdem alle relevanten Daten systematisch erfasst wurden, ist der nächste Schritt die rechtliche Absicherung der Datenverarbeitung. Jede Verarbeitungstätigkeit benötigt eine rechtliche Grundlage gemäß Art. 6 DSGVO. Im Kontext digitaler Gutachten basiert diese häufig auf Art. 6 Abs. 1 lit. b (Vertragserfüllung), da die Verarbeitung von Fahrzeugdaten, Kontaktdaten und Schadensfotos für die Erstellung eines Gutachtens notwendig ist. Für zusätzliche Datenverarbeitungen, wie zum Beispiel Marketingmaßnahmen oder die Weitergabe an Dritte, ist eine ausdrückliche Einwilligung gemäß Art. 6 Abs. 1 lit. a erforderlich.

Wichtig: Vorausgewählte Checkboxen sind rechtlich nicht zulässig. Nutzer müssen aktiv zustimmen können, und die Möglichkeit zur Ablehnung muss genauso einfach zugänglich sein wie die Zustimmung.

„Die Ablehnung sollte genauso einfach sein wie die Zustimmung" – Urteil des LG Rostock (15.09.2020 – 3 O 762/19)

Ausdrückliche Einwilligung einholen

Bevor Daten verarbeitet werden, müssen Fahrzeughalter und andere Beteiligte umfassend über den Zweck, die verarbeiteten Datenarten und ihre Rechte informiert werden (Art. 13 DSGVO). Die Einwilligung muss freiwillig, spezifisch und informiert erfolgen. Eine klare Formulierung der Einwilligungserklärung ist entscheidend, und das Widerrufsrecht sollte gut sichtbar und leicht zugänglich sein. Der Widerruf darf nicht komplizierter sein als die ursprüngliche Zustimmung.

Falls Daten in Länder mit geringerem Datenschutzniveau, wie die USA, übermittelt werden, ist eine zusätzliche Einwilligung gemäß Art. 49 Abs. 1 DSGVO erforderlich. Diese muss die Betroffenen über mögliche Risiken aufklären. Jede Einwilligung sollte systematisch dokumentiert werden, um den Anforderungen der DSGVO gerecht zu werden.

Nach der Einholung aller erforderlichen Einwilligungen ist es ratsam, die Verarbeitungstätigkeiten lückenlos zu dokumentieren.

Verzeichnis von Verarbeitungstätigkeiten führen

Das Verzeichnis von Verarbeitungstätigkeiten (VVT) gemäß Art. 30 DSGVO muss stets aktuell gehalten werden und auf Anfrage der Aufsichtsbehörde sofort verfügbar sein.

| Pflichtangabe (Art. 30 DSGVO) | Beispiel für KFZ-Gutachten |

|---|---|

| Verarbeitungszweck | „Schadensbewertung für Versicherungsanspruch" |

| Datenkategorien | Kontaktdaten, Fahrzeug-Identifikationsnummer, Schadensfotos |

| Empfänger | Versicherungsgesellschaften, IT-Dienstleister |

| Löschfristen | 10 Jahre (steuerrechtliche Aufbewahrungspflicht) |

| TOM | Verschlüsselung, Zugriffskontrolle, regelmäßige Backups |

Das VVT sollte bei jeder neuen Verarbeitungstätigkeit aktualisiert und überprüft werden. Eine sorgfältige und vollständige Dokumentation aller Einwilligungen sowie der Verarbeitungstätigkeiten ermöglicht es, gegenüber den Aufsichtsbehörden Rechenschaft abzulegen. Dies knüpft direkt an die in Schritt 1 erfassten Datentypen an. Verstöße können mit Bußgeldern von bis zu 10 Millionen Euro oder 2 % des weltweiten Jahresumsatzes geahndet werden.

Schritt 3: Sicherheitsmaßnahmen umsetzen

Nach der rechtlichen Absicherung ist es entscheidend, technische und organisatorische Maßnahmen (TOM) gemäß Art. 32 DSGVO umzusetzen, um die Vertraulichkeit und Integrität von Daten zu gewährleisten. Dieser Artikel verpflichtet Verantwortliche dazu, ein Sicherheitsniveau zu schaffen, das dem jeweiligen Risiko angemessen ist – unter Berücksichtigung des Stands der Technik, der Kosten sowie der Art der verarbeiteten Daten.

„Der Verantwortliche und der Auftragsverarbeiter treffen geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten, einschließlich [...] der Pseudonymisierung und Verschlüsselung personenbezogener Daten." – Art. 32 DSGVO

Die Maßnahmen müssen kontinuierlich den Schutz der Systeme sicherstellen. In Deutschland empfiehlt es sich, die technischen Richtlinien des Bundesamts für Sicherheit in der Informationstechnik (BSI) zu berücksichtigen. Nachfolgend werden digitale und physische Sicherheitsmaßnahmen sowie die Bedeutung regelmäßiger Audits erläutert.

Digitale Sicherheitsprotokolle

Schützen Sie alle gespeicherten Daten, wie Fahrzeug-Identifikationsnummern oder Schadensfotos, durch Verschlüsselung. Für die Übertragung solcher Daten ist eine Ende-zu-Ende-Verschlüsselung (E2EE) erforderlich, um unbefugte Zugriffe zu verhindern.

Zusätzlich sollten Sie strikte Zugangskontrollen implementieren. Dazu gehören:

- Zwei-Faktor-Authentifizierung (2FA): Erhöht die Sicherheit von Zugängen.

- Rollenbasierte Zugriffsrechte (RBAC): Mitarbeiter erhalten nur Zugriff auf Daten, die sie für ihre Arbeit benötigen.

- Eingabekontrolle: Dokumentiert, wer wann Daten eingegeben oder verändert hat.

Außerdem sollten Systeme so konfiguriert sein, dass Daten getrennt verarbeitet werden können, wenn sie für unterschiedliche Zwecke erhoben wurden.

| Kontrollkategorie | Ziel | Umsetzungsbeispiel |

|---|---|---|

| Zutrittskontrolle | Unbefugten physischen Zugang zu Geräten verhindern | Abgeschlossene Serverräume, gesicherte Büros |

| Datenträgerkontrolle | Unbefugtes Lesen/Kopieren von Datenträgern verhindern | Verschlüsselte Festplatten und USB-Sticks |

| Speicherkontrolle | Unbefugte Eingabe oder Änderung gespeicherter Daten verhindern | RBAC |

| Benutzerkontrolle | Unbefugte Nutzung automatisierter Systeme verhindern | Zwei-Faktor-Authentifizierung (2FA) |

| Eingabekontrolle | Nachvollziehen, wer Daten wann eingegeben oder geändert hat | System-Audit-Logs |

| Transportkontrolle | Schutz der Daten während Übertragung oder Transport | Ende-zu-Ende-Verschlüsselung (E2EE) |

| Trennbarkeit | Daten für unterschiedliche Zwecke getrennt verarbeiten | Logische Trennung in Datenbanken |

Physische Sicherheitskontrollen

Neben der digitalen Sicherheit ist der physische Schutz von Daten ebenso wichtig. Bewahren Sie physische Dokumente wie Gutachten oder handschriftliche Notizen in abschließbaren Schränken oder Räumen auf. Eine „Clean Desk"-Politik verhindert, dass sensible Informationen unbeaufsichtigt auf Schreibtischen liegen.

Mobile Geräte, die bei Vor-Ort-Begutachtungen eingesetzt werden, sollten durch Hardware-Verschlüsselung und starke Passwörter gesichert sein. Dies schützt bei Verlust oder Diebstahl vor unbefugtem Zugriff auf Daten wie Schadensfotos oder Kundenkontakte. Klare Regeln zur Nutzung von Geschäftsgeräten – sowohl privat als auch während des Onboardings und Offboardings von Mitarbeitern – sind unerlässlich. Dokumentieren Sie außerdem den Zugang zu Büroräumen und überprüfen Sie diese Maßnahmen regelmäßig. Begehungen der Räumlichkeiten können helfen, Schwachstellen in der physischen Sicherheit zu erkennen.

Diese physischen Maßnahmen ergänzen die digitalen Sicherheitsvorkehrungen, die regelmäßig auf ihre Wirksamkeit geprüft werden sollten.

Regelmäßige Sicherheitsaudits durchführen

Art. 32 Abs. 1 lit. d DSGVO verlangt ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der technischen und organisatorischen Maßnahmen.

„Ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung." – DSGVO Art. 32 Abs. 1 lit. d

Ein strukturierter Sechs-Phasen-Prozess für Sicherheitsaudits kann wie folgt aussehen:

- Vorbereitung und Zielsetzung: Definieren Sie klare Audit-Ziele.

- Dokumentenprüfung (Desk Audit): Analysieren Sie bestehende Sicherheitsdokumente.

- Vor-Ort-Audit: Prüfen Sie physische und technische Sicherheitsmaßnahmen, ergänzt durch Mitarbeiterinterviews.

- Analyse und Bewertung: Identifizieren Sie Schwachstellen und bewerten Sie Risiken.

- Berichterstattung: Erstellen Sie Berichte mit konkreten Handlungsempfehlungen.

- Follow-up: Überprüfen Sie die Umsetzung der empfohlenen Maßnahmen.

Audits können digital mit Online-Fragebögen und Remote-Interviews durchgeführt werden, um Betriebsabläufe nicht zu stören. Alternativ ermöglichen Vor-Ort-Audits eine direkte Überprüfung der Sicherheitsmaßnahmen. Dabei sollten spezifische Kontrollbereiche wie Zutritts- und Transportkontrollen berücksichtigt werden.

Schritt 4: Datenschutz-Folgenabschätzung (DPIA) durchführen

Nach der Einführung von Sicherheitsmaßnahmen steht die Bewertung der verbleibenden Risiken an – und zwar durch eine Datenschutz-Folgenabschätzung (DPIA). Laut Art. 35 DSGVO ist eine DPIA verpflichtend, wenn die digitale Datenverarbeitung, insbesondere mit neuen Technologien, ein hohes Risiko für die Rechte und Freiheiten natürlicher Personen mit sich bringt.

Im Bereich digitaler Gutachten ist eine DPIA notwendig, wenn sensible Daten wie Gesundheitsinformationen verarbeitet werden, automatisierte Entscheidungen getroffen oder Technologien wie KI, IoT-Sensoren oder Drohnen eingesetzt werden. Auch bei groß angelegter systematischer Datenverarbeitung ist eine DPIA ratsam. Die sogenannte „Zwei-Kriterien-Regel“ besagt, dass eine DPIA erforderlich ist, sobald mindestens zwei von neun Risikokriterien erfüllt sind. Diese Analyse ergänzt die zuvor implementierten Sicherheitsmaßnahmen und stellt sicher, dass gesetzliche Anforderungen eingehalten werden.

Wann muss eine DPIA durchgeführt werden?

Um festzustellen, ob eine DPIA erforderlich ist, empfiehlt sich eine Schwellenwertanalyse. Dabei helfen Positivlisten der Aufsichtsbehörden, die Verarbeitungsvorgänge aufführen, die immer eine DPIA erfordern.

Für digitale KFZ-Gutachten sind diese Szenarien besonders relevant:

- Verarbeitung von Gesundheitsdaten, z. B. bei Unfallgutachten

- Automatisierte Entscheidungen ohne menschliches Eingreifen oder der Einsatz innovativer Technologien wie Drohnen oder KI-gestützte Schadensanalysen

- Großflächige und systematische Verarbeitung von Gutachtendaten

Wenn keine DPIA notwendig ist, dokumentieren Sie die Gründe sorgfältig. Diese Nachweise können gegenüber Behörden wichtig sein, um die Einhaltung der DSGVO zu belegen.

Wichtig: Wird eine gesetzlich vorgeschriebene DPIA nicht durchgeführt, drohen hohe Bußgelder – bis zu 10 Mio. € oder 2 % des weltweiten Jahresumsatzes, je nachdem, welcher Betrag höher ist. Ein Beispiel: Die französische Datenschutzbehörde CNIL verhängte 2020 gegen Carrefour eine Strafe von 2,25 Mio. € wegen Verstößen.

Ergebnisse der DPIA dokumentieren

Eine präzise Dokumentation der DPIA-Ergebnisse ist unverzichtbar. Dazu gehören:

- Beschreibung der Verarbeitung: Zweck, Datenkategorien (z. B. Gesundheits- oder Finanzdaten), betroffene Personengruppen und eingesetzte Technologien

- Prüfung der Zweckbindung und Datenminimierung

- Bewertung der Risiken: Wahrscheinlichkeit und Schwere möglicher Auswirkungen

- Maßnahmen zur Risikominderung: z. B. Verschlüsselung, Pseudonymisierung und Zugriffskontrollen

- Schriftliche Stellungnahme des Datenschutzbeauftragten

Regelmäßige Überprüfungen sind ebenfalls wichtig, insbesondere bei Software-Updates oder neuen Funktionen. Falls ein hohes Restrisiko bleibt, das nicht ausreichend gemindert werden kann, dokumentieren Sie die Konsultation mit der zuständigen Aufsichtsbehörde gemäß Art. 36 DSGVO.

| DPIA-Schritt | Aktivitäten | Ziel |

|---|---|---|

| Beschreibung | Datenflüsse erfassen, Empfänger identifizieren, Technologien dokumentieren | Klare Grundlage für die Verarbeitungstätigkeit schaffen |

| Bewertung | Zweckbindung und Datenminimierung prüfen | Notwendigkeit und Verhältnismäßigkeit sicherstellen |

| Risikoanalyse | Eintrittswahrscheinlichkeit und Schwere potenzieller Auswirkungen bewerten | Risiken für Betroffene identifizieren |

| Risikominderung | Maßnahmen wie Verschlüsselung, Zugriffskontrollen und Löschfristen implementieren | Risiken auf ein akzeptables Niveau reduzieren |

| Dokumentation | Ergebnisse, Stellungnahme des Datenschutzbeauftragten und Genehmigungen erfassen | Compliance und Rechenschaftspflicht nachweisen |

Schritt 5: Compliance-Dokumentation pflegen

Nachdem Sicherheitsmaßnahmen umgesetzt und eine Datenschutz-Folgenabschätzung (DPIA) durchgeführt wurden, ist es entscheidend, die Compliance-Dokumentation sorgfältig zu pflegen. Sie bildet die Grundlage, um den Anforderungen der DSGVO langfristig gerecht zu werden.

Die Pflege dieser Dokumentation ist keine Option, sondern eine Pflicht. Gemäß Art. 30 DSGVO muss jedes Unternehmen ein Verzeichnis von Verarbeitungstätigkeiten (VVT) führen – unabhängig von der Größe des Unternehmens. Die Ausnahme für Unternehmen mit weniger als 250 Mitarbeitern greift nicht, wenn regelmäßig Kundendaten verarbeitet werden, wie es bei digitalen Gutachten der Fall ist. Wer diese Pflicht ignoriert, riskiert hohe Bußgelder: bis zu 10 Mio. € oder 2 % des weltweiten Jahresumsatzes.

Die Verantwortung für die Einhaltung liegt rechtlich beim Geschäftsführer und nicht beim Datenschutzbeauftragten, der lediglich beratend tätig ist. Das VVT muss bei jeder neuen oder geänderten Verarbeitungstätigkeit sofort aktualisiert werden. Änderungen sollten mindestens ein Jahr lang nachvollziehbar bleiben, um der Rechenschaftspflicht aus Art. 5 Abs. 2 DSGVO gerecht zu werden.

Erforderliche Compliance-Unterlagen

Zusätzlich zum VVT sind weitere Dokumente erforderlich, um die DSGVO-Vorgaben zu erfüllen:

- Auftragsverarbeitungsverträge (AVV) mit Dienstleistern wie Cloud- oder Softwareanbietern

- Dokumentation technischer und organisatorischer Maßnahmen (TOMs), z. B. zu Verschlüsselung und Zugriffskontrollen

- Verzeichnis von Datenschutzverletzungen, auch für nicht meldepflichtige Vorfälle

- Nachweise über die Rechtsgrundlage der Datenverarbeitung gemäß Art. 6 DSGVO

- Protokolle über Betroffenenanfragen wie Auskunft, Löschung oder Berichtigung

„Das Verzeichnis muss... die Zwecke der Verarbeitung, eine Beschreibung der Kategorien betroffener Personen und der Kategorien personenbezogener Daten sowie die Kategorien von Empfängern enthalten." – Art. 30 DSGVO

Praxistipp: Nutzen Sie eine elektronische Dokumentation in deutscher Sprache und bevorzugen Sie spezialisierte Software. Das erleichtert nicht nur Aktualisierungen, sondern auch die schnelle Vorlage bei behördlichen Anfragen.

Sobald alle Unterlagen vorliegen, sollten klare Lösch- und Aufbewahrungsfristen definiert werden, um DSGVO-konform zu handeln.

Lösch- und Aufbewahrungsfristen festlegen

Das VVT muss laut Art. 30 DSGVO die „vorgesehenen Fristen für die Löschung der verschiedenen Datenkategorien" enthalten. Legen Sie hierzu konkrete Zeiträume fest, wie beispielsweise „10 Jahre für steuerrelevante Gutachten", oder definieren Sie klare Kriterien, wann Daten nicht mehr benötigt werden. Diese Fristen müssen mit Ihrer Datenschutzerklärung übereinstimmen, da Betroffene über die Speicherdauer informiert werden müssen.

Ein Löschkonzept hilft dabei, festzulegen, wann Daten ihren Zweck erfüllt haben und welche Bedingungen zur Löschung führen. In automatisierten Systemen sollten Löschvorgänge protokolliert werden – einschließlich Datum, Uhrzeit und Begründung. Nach § 76 Abs. 9 BDSG sind diese Protokolldaten spätestens am Ende des Folgejahres zu löschen. Berücksichtigen Sie dabei gesetzliche Aufbewahrungspflichten, etwa aus Steuer- oder Handelsrecht, die eine sofortige Löschung verhindern können.

| Dokumenttyp | Rechtsgrundlage | Wesentliche Inhalte für Gutachten |

|---|---|---|

| Verzeichnis von Verarbeitungstätigkeiten (VVT) | Art. 30 | Zwecke, Datenkategorien (z. B. FIN, Fotos), Empfänger, Löschfristen |

| DPIA-Bericht | Art. 35 | Risikoanalyse für digitale Tools, Notwendigkeit der Datenerhebung |

| Auftragsverarbeitungsvertrag (AVV) | Art. 28 | Verträge mit Software-Anbietern und Cloud-Speicher-Hosts |

| Verzeichnis von Datenschutzverletzungen | Art. 33 | Dokumentation aller Vorfälle, auch nicht meldepflichtiger |

| TOM-Dokumentation | Art. 32 | Beschreibung von Verschlüsselung, Passwortrichtlinien und physischer Sicherheit |

Regelmäßige Audits sind unerlässlich, um sicherzustellen, dass dokumentierte Löschfristen eingehalten werden. Datenschutzverletzungen müssen innerhalb von 72 Stunden nach Bekanntwerden der Aufsichtsbehörde gemeldet werden. Eine gut gepflegte Dokumentation erleichtert diese Meldepflicht erheblich.

Auch Anbieter digitaler KFZ-Gutachten, wie CUBEE Sachverständigen AG, setzen auf eine gründliche Compliance-Dokumentation, um den höchsten DSGVO-Standards zu entsprechen.

Fazit

DSGVO-konforme digitale Gutachten zu erstellen ist kein einmaliger Vorgang, sondern ein Prozess, der kontinuierliche Aufmerksamkeit erfordert. Die fünf beschriebenen Schritte bilden die Grundlage für rechtssichere digitale Gutachten – doch ihre Umsetzung markiert lediglich den Anfang.

Die regulatorischen Anforderungen entwickeln sich stetig weiter. Allein in den Jahren 2025 und 2026 haben der Europäische Datenschutzausschuss (EDPB) und die deutsche Datenschutzkonferenz (DSK) zahlreiche neue Leitlinien zu Themen wie KI, digitalen Diensten und internationalen Datentransfers veröffentlicht. Unternehmen, die ihre Prozesse nicht regelmäßig anpassen, setzen sich dem Risiko hoher Bußgelder aus. Diese dynamische Situation macht regelmäßige Audits unverzichtbar.

Regelmäßige Prüfungen sind daher unerlässlich.

„Regular GDPR checks help you catch any issues early and keep data safe." – iubenda

Audits ermöglichen es, Sicherheitslücken frühzeitig zu identifizieren und das Risiko von Datenschutzverletzungen zu reduzieren. Mindestens einmal jährlich sollten Sie überprüfen, ob Ihre technischen und organisatorischen Maßnahmen (TOMs) weiterhin dem „Stand der Technik" entsprechen. Zudem sollten Sie klären, ob neue digitale Tools eine aktualisierte Datenschutz-Folgenabschätzung (DPIA) erfordern und ob Löschfristen eingehalten werden. Ebenso wichtig ist es, Ihre Mitarbeiter regelmäßig zu schulen und das Verzeichnis der Verarbeitungstätigkeiten (VVT) zeitnah zu aktualisieren.

Nach Art. 5 Abs. 2 DSGVO sind Unternehmen verpflichtet, jederzeit DSGVO-konform zu handeln. Eine umfassende Dokumentation schützt nicht nur vor möglichen Bußgeldern, sondern stärkt auch das Vertrauen von Kunden und Geschäftspartnern. Wer Datenschutz ernst nimmt, schafft eine solide Grundlage für langfristige Geschäftsbeziehungen.

FAQs

Welche Daten darf ich im digitalen Gutachten weglassen?

Personenbezogene Daten können im digitalen Gutachten ausgelassen werden, sofern sie nicht für die Beurteilung notwendig sind. Damit wird sichergestellt, dass die Vorgaben der DSGVO eingehalten und die Vertraulichkeit geschützt bleiben.

Wann ist eine DPIA für digitale Gutachten erforderlich?

Eine Datenschutz-Folgenabschätzung (DPIA) ist notwendig, wenn die Verarbeitung personenbezogener Daten ein hohes Risiko für die Rechte und Freiheiten von Einzelpersonen darstellen könnte. Dies trifft insbesondere in folgenden Fällen zu:

- Systematische Bewertung persönlicher Aspekte: Zum Beispiel bei der Nutzung von Profiling oder automatisierten Entscheidungsprozessen, die Menschen erheblich beeinflussen können.

- Umfangreiche Verarbeitung sensibler Daten: Dazu gehören Daten wie Gesundheitsinformationen, ethnische Herkunft oder biometrische Daten.

- Überwachung öffentlicher Bereiche: Etwa durch den Einsatz von Videoüberwachung in großem Umfang.

Es ist wichtig, Ihre Prozesse genau zu prüfen, um festzustellen, ob sie unter diese Kriterien fallen. Nur so können Sie sicherstellen, dass Ihre Datenverarbeitung den Anforderungen der DSGVO entspricht.

Welche TOMs sind das Minimum für Gutachten-Software?

Bei Gutachten-Software sind technische und organisatorische Maßnahmen (TOMs) unerlässlich, um Datensicherheit und -integrität zu gewährleisten. Diese Maßnahmen sollten stets risikobasiert ausgewählt und auf die spezifischen Gegebenheiten abgestimmt werden. Zu den grundlegenden Vorkehrungen gehören:

- Zugriffskontrollen: Nur autorisierte Personen sollten auf die Daten zugreifen können. Dies lässt sich durch Passwörter, Zwei-Faktor-Authentifizierung oder rollenbasierte Rechtevergabe umsetzen.

- Verschlüsselung: Daten sollten sowohl bei der Speicherung als auch während der Übertragung verschlüsselt werden, um sie vor unbefugtem Zugriff zu schützen.

- Regelmäßige Backups: Durch regelmäßige Datensicherungen können Informationen bei technischen Ausfällen oder Angriffen wiederhergestellt werden.

- Schutzmechanismen gegen unbefugten Zugriff: Firewalls, Antivirenprogramme und Intrusion-Detection-Systeme helfen, potenzielle Bedrohungen abzuwehren.

Die Auswahl der Maßnahmen sollte stets die spezifischen Risiken und Anforderungen der jeweiligen Softwarelösung berücksichtigen, um ein angemessenes Sicherheitsniveau zu erreichen.

Verwandte Blogbeiträge

- Regulierungsupdates 2025: Was KFZ-Gutachter wissen müssen

- Wie integrieren Versicherungen DSGVO-konforme Gutachten?

- Checkliste: Digitale Tools für gesetzeskonforme KFZ-Gutachten

- Checkliste: Rechtliche Anforderungen für KFZ-Gutachten