Cyberangriffe und strenge Vorschriften prägen 2025 die KFZ-Branche. Zwischen Februar 2024 und März 2025 meldete das BSI 107 Schwachstellen in der Automobilindustrie. Besonders riskant: 18 davon waren direkt über das Internet angreifbar. Gleichzeitig verschärfen EU-Richtlinien wie NIS2, der Cyber Resilience Act und UNECE R155 die Anforderungen an Unternehmen.

Kernpunkte:

- Herausforderungen: Ransomware, Phishing, Supply-Chain-Angriffe und Datenlecks.

- Neue Vorschriften: NIS2 (Meldepflicht bei Vorfällen), Cyber Resilience Act (Produktsicherheit), UNECE R155 (Cybersecurity Management).

- Technologien: Zero Trust, SASE, Next-Gen-Firewalls und KI-gestützte Bedrohungserkennung.

- Pflichten: Multi-Faktor-Authentifizierung, verschlüsselte Datenübertragung, TISAX-Zertifizierung.

Die Zukunft der Netzwerksicherheit erfordert präzise Maßnahmen, um Daten und Systeme in der digitalisierten KFZ-Branche zu schützen.

Regulatorische Anforderungen an die Netzwerksicherheit 2025

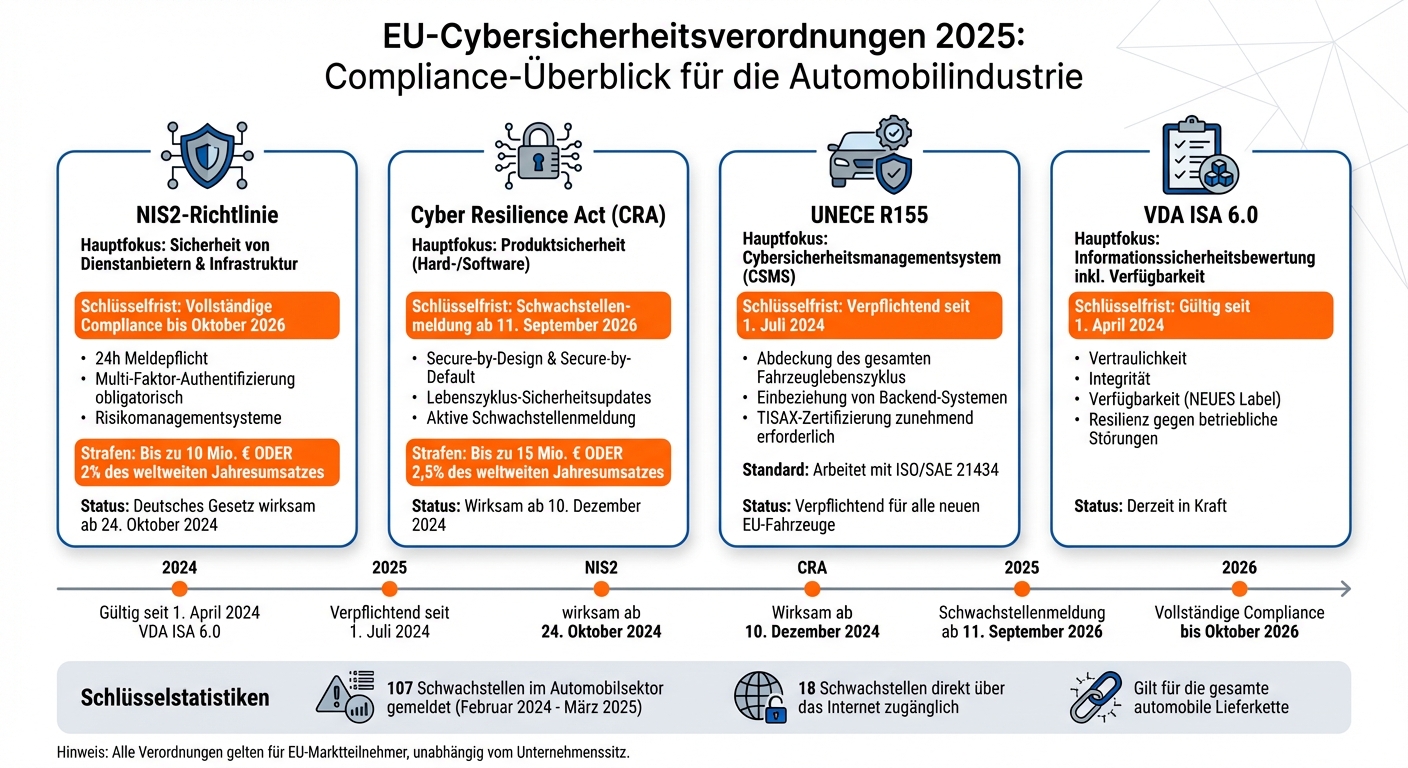

EU Cybersecurity Regulations for Automotive Industry 2025: NIS2, CRA, UNECE R155 Compliance Timeline

Die rechtlichen Vorgaben zur Netzwerksicherheit in der Automobilbranche wurden 2024 und 2025 deutlich verschärft. Gutachtendienstleister müssen nun strenge EU-Vorschriften wie DSGVO, NIS2 und den Cyber Resilience Act einhalten. Im Folgenden werfen wir einen genaueren Blick auf die wichtigsten EU-Richtlinien und internationalen Standards.

NIS2, DSGVO und Cyber Resilience Act

Die NIS2-Richtlinie wurde am 24. Oktober 2024 durch das deutsche NIS-2-Umsetzungs- und Cybersicherheitsstärkungsgesetz (Nis-2UmsuCG) in nationales Recht überführt. Im Gegensatz zu früheren Regelungen betrifft NIS2 nicht nur kritische Infrastrukturen, sondern auch Unternehmen entlang der automobilen Lieferkette. Für Gutachtenplattformen bedeutet dies: Sie müssen robuste Risikomanagement-Systeme einführen, Multi-Faktor-Authentifizierung einsetzen und Sicherheitsvorfälle innerhalb von 24 Stunden melden. Verstöße können teuer werden – Strafen bis zu 10 Millionen Euro oder 2 % des weltweiten Jahresumsatzes sind möglich.

Der Cyber Resilience Act (CRA), der am 10. Dezember 2024 in Kraft trat, konzentriert sich auf die Sicherheit digitaler Produkte. Während NIS2 die Dienstleister adressiert, richtet sich der CRA an die Sicherheit der Produkte selbst, wie Diagnosesoftware oder mobile Begutachtungs-Apps. Hersteller müssen ihre Produkte nach den Prinzipien „secure-by-design" und „secure-by-default" entwickeln und während des gesamten Lebenszyklus Sicherheitsupdates bereitstellen. Ab dem 11. September 2026 besteht zudem die Pflicht, aktiv ausgenutzte Schwachstellen zu melden. Verstöße können Bußgelder von bis zu 15 Millionen Euro oder 2,5 % des globalen Jahresumsatzes nach sich ziehen.

Die DSGVO ergänzt diese Regelungen, indem sie den Schutz personenbezogener Daten sicherstellt. Sie fordert unter anderem Verschlüsselung und Verfahren zur Datenwiederherstellung.

UNECE R155 und ISO/SAE 21434 Standards

Neben den EU-Vorschriften spielen internationale Standards eine zentrale Rolle. Seit dem 1. Juli 2024 sind die UNECE-Regelungen R155 und R156 für alle neu produzierten Fahrzeuge in der EU verbindlich. UNECE R155 verpflichtet Fahrzeughersteller zur Implementierung eines Cybersecurity Management Systems (CSMS), das den gesamten Lebenszyklus eines Fahrzeugs abdeckt – einschließlich der Backend-Systeme, die von Gutachtendienstleistern genutzt werden.

Die ISO/SAE 21434, veröffentlicht im August 2021, dient als technischer Leitfaden für die Umsetzung von R155. Sie setzt auf einen risikobasierten Ansatz im Cybersecurity-Engineering und fordert regelmäßige Bedrohungsanalysen (TARA – Threat Analysis and Risk Assessment) für alle Netzwerkschnittstellen, die mit Fahrzeugdaten interagieren.

„Aus Sicht der Automobilindustrie erreicht dieser Standard [ISO/SAE 21434] ein universelles, konsistentes, anwendungsbezogenes und risikoadjustiertes Verständnis von Security by Design in der Produktentwicklung und entlang der gesamten Lieferkette." – VDA

Da Original Equipment Manufacturers (OEMs) für die Cybersicherheit ihrer gesamten Lieferkette haften, verlangen sie zunehmend eine TISAX-Zertifizierung (Trusted Information Security Assessment Exchange) von Gutachtendienstleistern, um einheitliche Sicherheitsstandards zu gewährleisten.

Compliance-Anforderungen für Gutachtendienstleister

Die Kombination aus NIS2, CRA und UNECE R155 stellt Gutachtendienstleister vor komplexe Anforderungen an ihre Netzwerkarchitektur und Sicherheitsrichtlinien. Besonders digitale Plattformen wie die CUBEE Sachverständigen AG müssen eine vielschichtige Sicherheitsstrategie umsetzen:

- Die VDA ISA 6.0, gültig seit dem 1. April 2024, führte ein neues Label für „Verfügbarkeit" ein. Anbieter müssen nicht nur Vertraulichkeit und Integrität sicherstellen, sondern auch Resilienz gegen Betriebsunterbrechungen nachweisen. Dies betrifft insbesondere Plattformen, die eine kontinuierliche Verfügbarkeit für mobile Sachverständige gewährleisten müssen.

- Sicherheitsmaßnahmen müssen den gesamten Produktlebenszyklus umfassen. Dazu gehört die kontinuierliche Überwachung von Fahrzeugen „im Feld" und ihrer Backend-Systeme, um auf neue Bedrohungen reagieren zu können.

| Regelwerk | Hauptfokus | Wichtige Frist |

|---|---|---|

| NIS2-Richtlinie | Sicherheit von Dienstleistern & Infrastruktur | Vollständige Compliance bis Oktober 2026 |

| Cyber Resilience Act | Produktsicherheit (Hard-/Software) | Meldepflicht ab 11. September 2026 |

| UNECE R155 | Cybersecurity Management System (CSMS) | Verpflichtend seit 1. Juli 2024 |

| VDA ISA 6.0 | Informationssicherheitsbewertung inkl. Verfügbarkeit | Gültig seit 1. April 2024 |

Da NIS2 und CRA für alle Anbieter im EU-Markt gelten, unabhängig vom Firmensitz, sind diese Vorgaben besonders für international tätige Gutachtendienstleister relevant.

2025 Netzwerksicherheitstechnologien und -architekturen

Mit zunehmenden regulatorischen Anforderungen sind moderne Sicherheitsarchitekturen unverzichtbar geworden. Die Einhaltung dieser Vorgaben erfordert Technologien, die speziell auf die Bedürfnisse verteilter Gutachten-Netzwerke abgestimmt sind. Traditionelle Sicherheitsansätze, die den Perimeter schützen, reichen angesichts der zahlreichen Schwachstellen im IT-Bereich des Automobilsektors nicht mehr aus. Hier gewinnt das Zero-Trust-Modell immer mehr an Bedeutung.

Zero Trust Architecture (ZTA) im Einsatz

Das Zero-Trust-Modell basiert auf dem Prinzip „Assume Breach“ – es wird davon ausgegangen, dass das Netzwerk bereits kompromittiert ist. Jede Zugriffsanfrage wird unabhängig von ihrer Herkunft geprüft, sei es von mobilen Sachverständigen vor Ort oder aus einem Container-Standort.

„Zero Trust beschreibt ein architektonisches Designparadigma, das aus dem ‚Assume Breach'-Ansatz entwickelt wurde und im Kern auf dem Prinzip der geringsten Rechte für alle Entitäten in der gesamten Infrastruktur basiert." – BSI

Gutachtenplattformen profitieren von einem datenzentrierten Schutzansatz, der über herkömmliche Netzwerksegmentierung hinausgeht. Während VPNs mobilen Nutzern Zugriff auf das gesamte Netzwerk gewähren, ermöglicht Zero Trust Network Access (ZTNA) den Zugang nur zu den Anwendungen, die für die jeweilige Aufgabe benötigt werden. Dies reduziert das Risiko, dass ein kompromittiertes Gerät sich seitlich im Netzwerk ausbreitet. Allerdings erfordert die Implementierung hohe Investitionen sowie die nahtlose Zusammenarbeit und Interoperabilität der Systeme.

Next-Generation Firewalls und Cloud-Sicherheit

Im Jahr 2024 wurden 92 % der Cybersicherheitsvorfälle in der Automobilbranche aus der Ferne ausgeführt, wobei 84 % dieser Angriffe aus großer Entfernung stattfanden. Next-Generation Firewalls (NGFWs) mit KI-gestützter Bedrohungserkennung sind entscheidend, um komplexe Angriffe – wie solche über Web, Datei oder DNS – in Echtzeit zu erkennen und abzuwehren.

Für verteilte Netzwerke, die Standorte wie Container oder Werkstätten umfassen, sind leistungsstarke NGFWs ein Muss. Herkömmliche Büro-Hardware ist in solchen Umgebungen oft nicht ausreichend.

„Robuste NGFWs sind eine wesentliche Lösung für diese Umgebungen und bieten zuverlässige Sicherheit an Orten, an denen traditionelle Ausrüstung versagen könnte." – Anand Oswal, Senior Vice President, Palo Alto Networks

Secure Access Service Edge (SASE) kombiniert Netzwerk- und Sicherheitsfunktionen in einem cloudbasierten Service. Damit erhalten mobile Sachverständige sicheren Zugriff auf Kundendaten und Plattformen – unabhängig von ihrem Standort und mit niedriger Latenz. Lösungen von einem einzigen Anbieter gewährleisten dabei eine reibungslose Integration zwischen Sicherheits- und Netzwerkfunktionen.

Ein weiterer wichtiger Aspekt ist die Transparenz bei vernetzten Geräten. Moderne NGFWs ermöglichen es, Geräte wie Diagnosetools oder Kameras zu identifizieren, zu überwachen und vor unbefugtem Zugriff zu schützen. Dies ist besonders relevant, da 77 % der Behörden und öffentlichen Organisationen keine vollständige Übersicht über ihre IoT-Geräte haben.

Sicherer Fernzugriff für mobile Gutachter

Seit dem 1. März 2025 sind die VdS-Richtlinien für Fernzugriffs-Infrastrukturen (VdS 6041en) verbindlich. Diese Richtlinien definieren eine Drei-Komponenten-Architektur: Remote Access Clients (RAC) für Nutzer, Remote Access Servers (RAS) für die zentrale Verwaltung und Remote Access Endpoints (RAE) am Zielort.

Direkte Verbindungen zwischen Client und Endpoint sind untersagt – alle Zugriffe müssen über einen zentralen RAS erfolgen und authentifiziert werden. Für die Einhaltung der Vorschriften ist Multi-Faktor-Authentifizierung (MFA) für Nutzer mit privilegiertem Zugriff verpflichtend. Zudem müssen Systeme moderne Verschlüsselungstechniken und sichere Protokolle wie IPsec oder TLS nutzen.

Für Gutachtenplattformen ist die Mandantentrennung besonders wichtig. Systeme müssen garantieren, dass Daten verschiedener Kunden strikt voneinander isoliert bleiben. Außerdem müssen alle Zugriffsereignisse, Änderungen an Berechtigungen und Software-Updates zentral protokolliert und für mindestens ein Jahr aufbewahrt werden.

| Technologie | Vorteil für Gutachten-Netzwerke | Anforderungen 2025 |

|---|---|---|

| Zero Trust (ZTNA) | Zugriff nur auf benötigte Anwendungen | Kontinuierliche Überprüfung jeder Anfrage |

| SASE | Sichere, cloudbasierte Konnektivität für mobile Teams | Integration aus einer Hand für geringe Latenz |

| NGFWs | Verlässlichkeit in anspruchsvollen Umgebungen | KI-gestützte Bedrohungserkennung in Echtzeit |

| VdS-konforme RAI | Zentrale Vermittlung aller Remote-Verbindungen | MFA-Pflicht und einjährige Protokollierung |

Die CUBEE Sachverständigen AG setzt auf diese Technologien, um ihr Netzwerk aus mobilen Sachverständigen und Container-Standorten zu sichern. Durch ZTNA für spezifischen Zugriff und SASE für sichere Cloud-Anbindung können sensible Daten geschützt und gleichzeitig professionelle KFZ-Gutachten effizient erstellt werden.

Aktuelle Bedrohungen und Überwachungsmethoden

Nachdem wir uns mit modernen Sicherheitsarchitekturen beschäftigt haben, werfen wir nun einen Blick auf die zunehmenden Bedrohungen und die Methoden, um diesen wirksam zu begegnen. Im Jahr 2025 nehmen die Risiken für vernetzte KFZ-Systeme erheblich zu. Zwischen Februar 2024 und März 2025 meldete das BSI 107 Vorfälle und Schwachstellen im Automobilbereich – 18 davon waren über das Internet zugänglich.

„Die digitalen Angriffsflächen im Automobilsektor wachsen rasant." – Thomas Caspers, Vizepräsident, BSI

Bedrohungen für vernetzte Fahrzeuge

Infotainment-Systeme und Hersteller-Webportale sind bevorzugte Ziele für Angreifer. Im Jahr 2025 demonstrierten Sicherheitsforscher einen Angriff, der es ermöglichte, Fahrzeugstandorte in Nordamerika und Japan auszuspähen – und sogar Fahrzeuge aus der Ferne zu starten oder zu entriegeln. In einem anderen Fall wurden 12 Schwachstellen in einem Infotainment-System kombiniert, um über Bluetooth Malware auf Fahrzeuge zu übertragen. Dies betraf schätzungsweise 1,4 Millionen Fahrzeuge.

Für Plattformen, die Gutachten erstellen, birgt das erhebliche Risiken. Schwachstellen in vernetzten Systemen können nicht nur Fahrzeugdaten gefährden, sondern auch sensible Kundeninformationen, die für Schadensbewertungen und Wertgutachten wichtig sind. Ein weiteres Problem sind KI-basierte Manipulationen, durch die Sensordaten verfälscht werden können. Das ist besonders kritisch für Sachverständige, die auf automatisierte Diagnoseberichte angewiesen sind. Zudem können Angreifer Schwachstellen nutzen, um von fahrzeugspezifischen Systemen in die internen Netzwerke der Hersteller einzudringen – eine Gefahr, die auch Backend-Systeme von Gutachtenanbietern betrifft.

| Bedrohungsart | Auswirkungen auf Gutachtenprozesse | Primärer Einstiegspunkt |

|---|---|---|

| Ransomware | Verschlüsselung von Gutachten und Kundendatenbanken | Phishing oder unsichere Webportale |

| Telematik-Angriffe | Manipulation von Kilometerstand, GPS-Daten oder Diagnosedaten | Mobile Kommunikation/Cloud-Schnittstellen |

| Datenlecks | Offenlegung personenbezogener Daten und Fahrzeughistorie | Fehlkonfigurierte Cloud-Speicher oder Webportale |

| KI-Manipulation | Fehlerhafte Ergebnisse bei automatisierter Schadenerkennung | Manipulative Eingaben durch Sensoren |

KI-gestützte Anomalieerkennung und Reaktion

Moderne KI-Frameworks ermöglichen es, Netzwerkverkehr in visuelle Darstellungen zu übersetzen, die von Convolutional Neural Networks (CNNs) analysiert werden. So können Angriffsmuster automatisch erkannt werden, ohne dass menschliche Eingaben erforderlich sind. Eine Studie aus dem Jahr 2025 zeigte, dass CNNs eine Erkennungsgenauigkeit von 99,06 % bei einer Falsch-Positiv-Rate von nur 0,65 % erreichten.

Für verteilte Netzwerke, wie sie bei Gutachtenplattformen genutzt werden, ist eine Echtzeit-Reaktion entscheidend. Durch die strategische Reduktion von Datenmengen können Informationen von mobilen Sachverständigen und Container-Standorten effizient verarbeitet werden, ohne die Leistung zu beeinträchtigen. KI-Systeme überwachen dabei Schnittstellen wie Bluetooth, Wi-Fi und mobile Netzwerke, die oft als Haupteinfallstore für Angriffe dienen. Eine kontinuierliche Überwachung ist unerlässlich, um sowohl Fahrzeug- als auch Kundendaten zu schützen.

Neben der Echtzeiterkennung ist es wichtig, auch auf forensische Analysen vorbereitet zu sein, um im Ernstfall schnell und gezielt reagieren zu können.

Datenschutz und forensische Vorbereitung

Technologien wie Public Key Infrastructure (PKI) und Blockchain sorgen für die Integrität der Daten und ermöglichen manipulationssichere Protokolle für Abrechnungen und Gutachten.

Digitale Forensik sollte fester Bestandteil der IT-Architektur sein, um digitale Spuren aufzuzeichnen, zu sichern und auszuwerten. Unter den Vorgaben von NIS2 und DSGVO sind manipulationssichere Protokolle für Netzwerkzugriffe und Datenübertragungen vorgeschrieben. Eine Netzwerksegmentierung kann dabei helfen, kritische Funktionen von weniger sensiblen Bereichen zu trennen, was die forensische Analyse im Falle eines Angriffs erleichtert.

Die TISAX-Zertifizierung unterstützt Anbieter von Gutachten dabei, branchenspezifische Sicherheitsstandards einzuhalten und doppelte Audits bei der Verarbeitung sensibler Daten zu vermeiden. Regelmäßige Penetrationstests sowohl der Fahrzeug- als auch der Backend-Systeme sind notwendig, um Schwachstellen frühzeitig zu identifizieren.

„Eine manipulationssichere und ausfallsichere IT-Infrastruktur ist Voraussetzung für die Verbesserung der Verkehrssicherheit." – BSI

Leitlinien für sichere Netzwerkarchitekturen

Eine solide Netzwerksicherheit erfordert nicht nur technische Maßnahmen, sondern ein durchdachtes Gesamtkonzept. Besonders bei digitalen Gutachtenplattformen, die sensible Fahrzeug- und Kundendaten an verschiedenen Standorten verarbeiten, ist dies entscheidend.

Kernprinzipien der Netzwerksicherheit 2025

„Security by Design" ist heute keine Option, sondern ein Muss. Sicherheitsmaßnahmen müssen von Anfang an in die Planung von Datenflüssen, Verbindungen und Authentifizierungsprozessen integriert werden. Dazu gehören:

- Multi-Faktor-Authentifizierung (MFA) für alle administrativen Zugänge und Fernzugriffe.

- Eine Software Bill of Materials (SBOM), um Schwachstellen schnell zu identifizieren und zu beheben.

- Verschlüsselte OTA-Kanäle mit digitalen Signaturen, um Datenintegrität zu gewährleisten.

Das Prinzip der „Defense-in-Depth“ setzt auf mehrere Schutzebenen. Hierbei werden hardwarebasierte Sicherheitsmechanismen wie Trusted Execution Environments (TEE) und Hardware Security Modules (HSM) mit softwarebasierten Kontrollen kombiniert. Die Netzwerksegmentierung sorgt dafür, dass kritische Funktionen von weniger sensiblen Bereichen getrennt werden, um im Falle eines Angriffs den Schaden zu begrenzen.

„Alle Akteure in der Automobilkette müssen sich zu Security-by-Design-Prinzipien verpflichten. Alles Lückenhafte wird nicht mehr ausreichen." – Atul Ojha, Partner & Cyber Engineering Leader, RSM Canada

Ein weiteres wichtiges Konzept ist das „Shift-Left“-Prinzip. Sicherheitstests wie Code-Reviews und Schwachstellenanalysen werden frühzeitig in den Entwicklungsprozess integriert. So lassen sich Schwachstellen bereits vor der Einführung in produktive Systeme erkennen und beheben. Das spart nicht nur Kosten, sondern reduziert auch das Risiko von Cyberangriffen – allein in Deutschland verursachten diese 2024 Schäden in Höhe von 179 Milliarden Euro.

Diese Prinzipien sind essenziell für moderne Plattformen wie CUBEE, die zeigen, wie solche Maßnahmen in der Praxis umgesetzt werden können.

Praxisbeispiel: CUBEEs verteiltes Gutachternetzwerk

CUBEE setzt diese Sicherheitsprinzipien in seinem dezentralen Gutachternetzwerk erfolgreich um. Das Netzwerk umfasst Container-Standorte in Deutschland und Europa sowie mobile Gutachter, die direkt zu beschädigten Fahrzeugen fahren.

Die Architektur folgt einer zonalen Struktur: Jeder Container-Standort agiert als eigenständige Sicherheitszone, wird aber zentral verwaltet. Alle Kommunikationen zwischen Standorten und der zentralen Plattform werden durch eine Public Key Infrastructure (PKI) digital signiert und vor Manipulation geschützt. Mobile Gutachter greifen über einen Remote Access Server (RAS) auf das System zu, wobei direkte Verbindungen zwischen Endgeräten verhindert werden.

Alle sicherheitsrelevanten Ereignisse werden zentral protokolliert und manipulationssicher für mindestens ein Jahr gespeichert. Die Architektur erfüllt die Anforderungen von NIS2 und DSGVO und unterstützt forensische Analysen im Ernstfall. Zusätzlich garantiert die TISAX-Zertifizierung die Einhaltung branchenspezifischer Sicherheitsstandards.

Perimeter-Sicherheit vs. Zero-Trust-Modelle

Ein Vergleich zwischen klassischer Perimetersicherheit und modernen Zero-Trust-Ansätzen zeigt, warum traditionelle Modelle oft nicht mehr ausreichen. CUBEE liefert ein anschauliches Beispiel für die Vorteile von Zero Trust.

| Merkmal | Perimeter-basierte Sicherheit | Zero Trust / Segmentierte Architektur |

|---|---|---|

| Vertrauensmodell | Implizites Vertrauen für Nutzer und Geräte | Kein implizites Vertrauen; jede Anfrage wird unabhängig vom Ursprung verifiziert |

| Schwerpunkt | Schutz der Netzwerkgrenze (Firewalls, Gateways) | Datenzentrierter Schutz und Mikrosegmentierung |

| Laterale Bewegung | Hohes Risiko nach Durchbruch des Perimeters | Minimiert durch strikte Zugangskontrollen und Segmentierung |

| Überprüfung | Periodische oder nur Einstiegsvalidierung | Kontinuierliche Validierung an jedem Kontaktpunkt |

| Anpassungsfähigkeit | Statisch; schwierig für verteilte/Cloud-Workflows zu sichern | Dynamisch; ideal für verteilte Gutachternetzwerke und Cloud-Dienste |

| Ressourcenbedarf | Geringere initiale Komplexität | Hoher und dauerhafter finanzieller sowie personeller Aufwand |

Quelle: Basierend auf

Für Plattformen mit verteilten Standorten und mobilen Gutachtern ist Zero Trust die bessere Wahl. Der Markt für Software-Defined Vehicles (SDV) wächst von 213,5 Milliarden US-Dollar im Jahr 2024 auf 1,23 Billionen US-Dollar bis 2030. Angesichts der 107 gemeldeten Schwachstellen im Automobilbereich zwischen Februar 2024 und März 2025 – von denen 18 direkt über das Internet zugänglich waren – zeigt sich, wie dringend der Bedarf an Zero-Trust-Architekturen ist.

„Die Branche muss jedes Datenpaket in Echtzeit an jedem Kontaktpunkt validieren, um Schwachstellen zu minimieren." – Atul Ojha, Partner & Cyber Engineering Leader, RSM Canada

Fazit: Sichere und konforme Netzwerke in 2025 aufbauen

Das Jahr 2025 wird ein entscheidender Moment für die Netzwerksicherheit in der KFZ-Branche. Zwischen Februar 2024 und März 2025 registrierte das BSI 107 Meldungen zu IT-Schwachstellen im Automobilsektor – davon waren 18 direkt über das Internet angreifbar. Diese Zahlen machen eines klar: Sicherheit ist längst keine Option mehr, sondern die Grundlage für jedes zukunftsfähige Geschäftsmodell.

Die vorgestellten Ansätze und Technologien zeigen, dass Security by Design unverzichtbar ist. Sicherheitsmaßnahmen müssen konsequent in alle Prozesse integriert werden – von der Datenerfassung bis hin zur verschlüsselten Übertragung. Mit Richtlinien wie der NIS2, UNECE R155 und ISO/SAE 21434 gibt es klare Vorgaben, die die gesamte Lieferkette betreffen.

„Ein Umdenken in der Branche ist nötig, um den Austausch von Informationen über Schwachstellen zu fördern und Cybersicherheit als Qualitätsmerkmal zu betrachten." – BSI

Doch nicht nur technische Herausforderungen stehen im Fokus. Der Mangel an IT-Sicherheitsexperten stellt eine weitere Hürde dar. Unternehmen müssen verstärkt in Schulungen und Weiterbildungen investieren, um ihre Teams für die steigenden Anforderungen zu rüsten. Standards wie TISAX bieten hier einen klaren Vorteil: Sie stärken das Vertrauen der Kunden und eröffnen langfristige Marktchancen.

Zusätzlich sichern Investitionen in Maßnahmen wie Netzwerksegmentierung, regelmäßige Penetrationstests und quantensichere Kryptografie nicht nur sensible Kundendaten, sondern auch die Zukunftsfähigkeit des gesamten Geschäftsmodells.

FAQs

Welche Schritte sollten Unternehmen in der KFZ-Branche unternehmen, um die neuen EU-Richtlinien zur Cybersicherheit zu erfüllen?

Unternehmen in der KFZ-Branche sind verpflichtet, ein Cyber-Security-Management-System (CSMS) einzuführen, das den EU-Richtlinien (UN-R155, R156 und R157) entspricht. Dieses System muss den gesamten Lebenszyklus eines Fahrzeugs abdecken und dabei kontinuierliche Risikoanalysen, die Überwachung von Schwachstellen sowie sichere Over-the-Air-Updates (OTA) sicherstellen. Eine detaillierte Dokumentation aller sicherheitsrelevanten Prozesse ist ebenfalls unverzichtbar, um die Einhaltung der gesetzlichen Vorgaben nachweisen zu können.

Ein weiterer zentraler Punkt ist die Überprüfung aller Partner entlang der Lieferkette. Diese müssen systematisch geprüft und vertraglich dazu verpflichtet werden, die gleichen Sicherheitsstandards einzuhalten. Für Unternehmen wie die CUBEE Sachverständigen AG, die digitale Gutachtenprozesse und mobile Begutachtungsdienste anbieten, bedeutet das, dass IT-Systeme, Datenübertragungen und mobile Geräte besonders geschützt werden müssen. Solche Maßnahmen gewährleisten nicht nur die Einhaltung gesetzlicher Vorgaben, sondern stärken auch das Vertrauen der Kunden in die Sicherheit der angebotenen Dienstleistungen.

Wie können Zero Trust und SASE die Netzwerksicherheit in der Automobilbranche stärken?

Das Zero-Trust-Modell folgt dem Grundsatz „Never trust, always verify“ und stellt sicher, dass jede Kommunikation im Netzwerk nur mit den nötigsten Berechtigungen erfolgt. Dabei wird kontinuierlich authentifiziert und autorisiert. Gerade in der Automobilbranche, wo vernetzte Fahrzeuge, OTA-Updates und KI-gestützte Systeme immer mehr an Bedeutung gewinnen, ist dieses Modell entscheidend. Es verhindert, dass ein kompromittierter Endpunkt unkontrollierten Zugriff auf andere Systeme erhält. Darüber hinaus erfüllt es regulatorische Vorgaben wie UNECE WP.29 R155 und ISO/SAE 21434 und schützt den gesamten Produktlebenszyklus – von der Entwicklung bis hin zur Nutzung.

SASE (Secure Access Service Edge) verbindet die Zero-Trust-Prinzipien mit cloudbasierten Sicherheitslösungen wie Firewall-as-a-Service und Data-Loss-Prevention. Für die Automobil-Gutachter-Branche bedeutet das: Dezentrale Standorte und mobile Geräte können sicher und einheitlich vernetzt werden. Jede Verbindung wird in Echtzeit überprüft, Bedrohungen werden frühzeitig erkannt, und Sicherheitsrichtlinien werden konsistent umgesetzt. Dadurch sinkt der Bedarf an lokaler Sicherheitsinfrastruktur, und es entsteht eine flexible, skalierbare Lösung für weitreichende Netzwerke. Zusammen bieten Zero Trust und SASE einen wirkungsvollen Schutz vor den wachsenden digitalen Risiken in der Branche.

Welche Risiken und Herausforderungen gibt es 2025 für die Netzwerksicherheit in der KFZ-Branche?

Die fortschreitende Digitalisierung verwandelt moderne Fahrzeuge in hochvernetzte Systeme. Über Bluetooth, WLAN, Over-the-Air-Updates und KI-gestützte Assistenzsysteme stehen sie kontinuierlich mit dem Internet und anderen Fahrzeugen in Verbindung. Diese Vernetzung bringt jedoch eine deutlich größere Angriffsfläche für Cyberangriffe mit sich. Häufige Bedrohungen umfassen Angriffe auf CAN-Bus-Systeme, Infotainment-Systeme und gezielte Ransomware-Attacken. Besonders heikel ist die Ladeinfrastruktur von Elektrofahrzeugen: Unsichere Protokolle können nicht nur Fahrzeuge, sondern auch das gesamte Stromnetz gefährden.

Neue gesetzliche Regelungen wie die UN-R155-Richtlinie verschärfen zusätzlich die Anforderungen an die Cybersicherheit in der Fahrzeugentwicklung. Unternehmen wie die CUBEE Sachverständigen AG, die digitale Prozesse für KFZ-Gutachten nutzen, müssen daher auf starke Netzwerksicherheitsmaßnahmen, verschlüsselte Datenübertragungen und ein kontinuierliches Monitoring setzen, um den steigenden Sicherheitsanforderungen gerecht zu werden.

Verwandte Blogbeiträge

- KFZ-Datenverarbeitung in China: Branchenrichtlinien

- Cybersecurity für KFZ-Bewertungen: Anforderungen in China

- EU-Cybersicherheitsrichtlinien: Auswirkungen auf Fahrzeugbewertungen

- Warum Sicherheitsstandards bei Gutachten unverzichtbar sind